Новости

Соціальна інженерія, іноді звана наукою і мистецтвом злому людської свідомості, стає все більш популярною в зв'язку з підвищенням ролі соціальних мереж, електронної пошти або інших видів онлайн-комунікації в нашому житті. У сфері інформаційної безпеки цей термін широко використовується для позначення ряду технік, що використовуються кіберзлочинцями . Останні мають на меті виманювання конфіденційної інформації у жертв або спонукають жертв до вчинення дій, спрямованих на проникнення в систему в обхід системи безпеки .

Навіть сьогодні, коли на ринку є величезна кількість продуктів для забезпечення інформаційної безпеки, людина все ще володіє ключами від усіх дверей. Будь то комбінація облікових даних (логін і пароль), номер кредитної картки або дані для доступу до онлайн-банку, найслабша ланка в системі забезпечення безпеки - це не технології, а живі люди. Таким чином, якщо зловмисники застосовують до користувачів маніпулятивні психологічні техніки, дуже важливо знати, які прийоми найбільш характерні в даній ситуації, а також розуміти принцип їх роботи, щоб уникнути неприємностей.

Соціальна інженерія - поняття зовсім не нове, воно з'явилося давним-давно. Відомими фахівцями-практиками в цій науці стали, наприклад, Кевін Митник і Френк Абаньяле, які на сьогоднішній день є провідними консультантами з безпеки. Вони жива ілюстрація того, що злочинці можуть перетворюватися в шановних експертів. Наприклад, той же Френк Абаньяле був одним з найзнаменитіших і віртуозних шахраїв: він умів створювати безліч особистостей, підробляти чеки і обманювати людей, витягаючи з них конфіденційну інформацію, необхідну для роботи шахрайських схем. Якщо ви дивилися фільм «Злови мене, якщо зможеш», ви маєте уявлення про те, на що здатний фахівець з соцінженеріі, якщо він має перед собою чітку мету. Вам просто слід пам'ятати, що для отримання від вас потрібної інформації соцінженер може використовувати різні шахрайські схеми, що не обмежуються прийомами, пов'язаними з технологіями або комп'ютерами, так що краще користувачам з обережністю ставитися до підозрілих дій, навіть якщо вони здаються звичайними. Класичним прийомом, наприклад, є виманювання пароля в телефонному дзвінку. Здається, що ніхто при здоровому глузді не повідомить свій пароль сторонній, але дзвінок «з роботи» в 9 ранку в неділю, що вимагає приїхати для якоїсь мелочевой технічної операції над вашим комп'ютером, дещо змінює справу. Коли «ваш адміністратор» запропонує просто сказати йому пароль, щоб він все зробив за вас, ви не тільки повідомте пароль, але і подякуйте йому за турботу! Ну, може, не особисто ви, але приблизно половина ваших колег надійде так гарантовано.

«Компанія може витрачати сотні тисяч доларів на брандмауери, шифрування і інші технології забезпечення безпеки, але, якщо шахрай може зателефонувати одному з надійних співробітників і через нього отримати доступ до конфіденційної інформації, всі кошти, витрачені в ім'я безпеки, були витрачені даремно», - говорить Кевін Митник.

Більшість кіберзлочинців не стануть витрачати час на здійснення технологічно складних прийомів злому, якщо необхідні відомості можна отримати, використовуючи навички в області соцінженеріі. Більш того, існує безліч сайтів, де описані принципи роботи подібних технік і причини їх успіху. Один з цих сайтів називається SocialEngineer.org , І він пропонує вельми корисну основу для теоретичного вивчення принципів соцінженеріі, доповнюючи її великою кількістю реальних прикладів.

Ми використовуємо мова кожен день, впливаючи на дії один одного, хоча часто не помічаємо цього. Але мова з точки зору соцінженеріі має кілька недоліків, так як він пов'язаний з нашим суб'єктивним сприйняттям фактів, при якому ми можемо опустити деякі частини історії, спотворити зміст або зробити деякі узагальнення. НЛП, або нейролінгвістичне програмування , Яке спочатку було створено для лікувальних цілей, сьогодні вважається «мутировавшей» формою гіпнозу, використовуваної соцінженерамі як інструмент маніпуляції жертвами і впливати на них під з метою спонукати їх виконати дії, що ведуть до успіху атаки. В результаті даної тактики жертва може повідомити свій пароль, розголосити конфіденційну інформацію, відмовитися від будь-якої міри забезпечення безпеки, тобто, може зробити все що завгодно, щоб прибрати перешкоди на шляху зловмисників.

Хоча зв'язок між психологією та хакингом здається надто натягнутої, насправді онлайн-атаки засновані на тих же принципах, які лежать в основі «офлайнового» шахрайства. Принцип зворотності ( «якщо я зроблю тобі послугу, ти виявиш послугу мені»), принцип соціальної перевірки (ви оцінюєте свою поведінку як правильне, якщо спостерігаєте таку ж поведінку у більшості), схиляння перед авторитетами (прояв більшою мірою довіри до співробітника поліції, лікаря , співробітнику технічної підтримки, кому-небудь більш «високого рангу») - це універсальні для всіх способи вибудовування спілкування в соціумі і задоволення наших базових соціальних інстинктів. Соцінженер знає, на які кнопки натискати, щоб отримати бажану відповідь, створюючи контекст (канву) для формування правдоподібною легенди, яка змогла б створити відчуття терміновості. Для досвідчених фахівців у сфері соцінженеріі не важко обійти раціональне мислення людини , І їм знадобиться тільки частка секунди, щоб домогтися переваги і отримати від жертви необхідні дані.

Однак у цій статті ми більшою мірою звернемо увагу на різні техніки, які використовуються онлайн-шахраями для незаконного отримання інформації та прибутку від жертв, які «хотіли як краще». Як ми вже згадали, принципи, які використовуються для шахрайських схем в Інтернеті, схожі на ті, які використовуються в реальному житті, але так як Інтернет - це величезна машина поширення інформації, одне фішингових повідомлень може бути відправлено мільйонам одержувачів протягом найкоротшого часу. Тобто в таких умовах даний тип атак може перетворитися в безпрограшну лотерею: навіть якщо тільки невелика частина від загального числа потенційних жертв попадеться на вудку, це все одно означає величезний прибуток для організації або людини, що стоїть за атакою.

«Займатися тим, чим я займався в молодості, сьогодні набагато простіше. Технології підстьобують еволюцію злочинів », - говорить Френк Вільям Абаньяле.

Сьогодні одним з найпоширеніших методів отримання конфіденційної інформації є фішинг (Термін утворений від гри слів password harvesting fishing - «ловля паролів»). Фішинг можна охарактеризувати як тип комп'ютерного шахрайства, який використовує принципи соціальної інженерії з метою отримання від жертви конфіденційної інформації. Кіберзлочинці зазвичай здійснюють свої дії за допомогою електронної пошти, сервісів миттєвих повідомлень або SMS, посилаючи фішингових повідомлень, в якому безпосередньо просять користувача надати інформацію (шляхом введення облікових даних в поля сайту-підробки, скачування шкідливого ПО при натисканні посилання і т.д.) , завдяки чому зловмисники отримують бажане при повному невіданні з боку жертви.

Ми спостерігали процес розвитку шкідливого ПО, який багато в чому використовував принципи соцінженеріі. Раніше факт зараження комп'ютера вірусом був вельми очевидний: користувач бачив дивні повідомлення, іконки, картинки - одним словом, все, що виявляло участь зловмисника. Сьогодні нас вже не дивують приклади шкідливого ПО, яке отримує доступ до систем жертв шляхом застосування трюків, характерних для соцінженеріі, і залишається невидимим для користувача до того моменту, як виконає своє завдання. Нескінченна гра в кішки-мишки між хакерами і компаніями, що створюють засоби інформаційної безпеки, підтверджує: освіта і інформування - це ключовий захисний механізм, необхідний для користувачів. Вони повинні стежити за новинами і новими віяннями в світі інформаційної безпеки, а також знати про ключові тактики шахраїв.

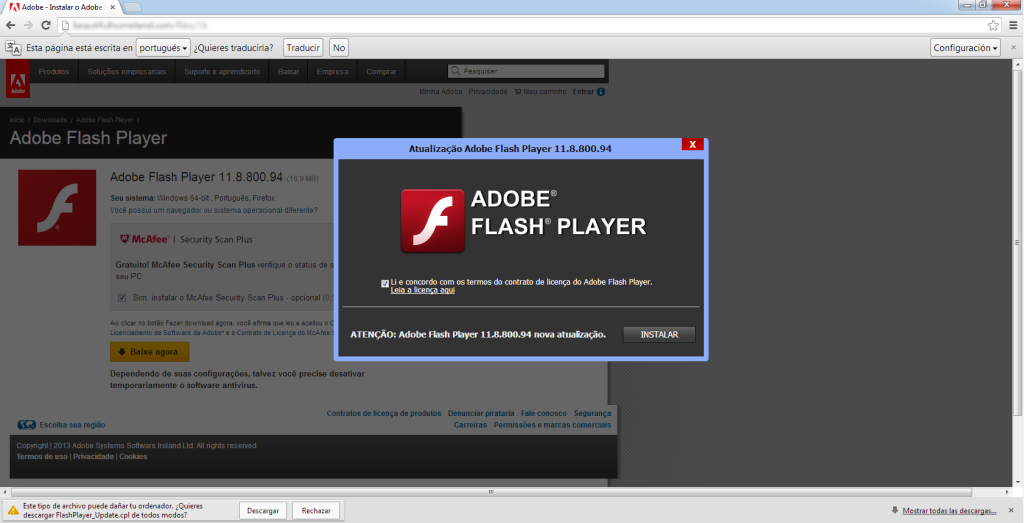

Безліч цікавих прикладів злому засновані на техніках соцінженеріі, які, в свою чергу, допомагають зловмисникам доставити шкідливе ПО жертвам. Серед найбільш популярних - фальшиві поновлення Flash Player і інших популярних програм, вшиті в документ Word виконувані файли і багато іншого.

Більшість описаних вище методів проведення атаки спрямовані на жителів Латинської Америки, так як технологічні загрози такого типу не до кінця зрозумілі або поширені в регіоні, а якщо ще й взяти до уваги, що більшість комп'ютерів працюють із застарілим ПО, це дає кіберзлочинцям відмінну можливість заробити. Тільки недавно деякі банки посилили заходи забезпечення інформаційної безпеки для користувачів онлайн-банкінгу, але до сих пір безліч вразливостей в системі безпеки сприяють успіху тактик соцінженеріі. Цікаво, що багато особливостей цього регіону перегукуються з російськими, тому кіберзлочинці СНД і Латинської Америки досить активно обмінюються досвідом і переймають один у одного вдалі знахідки.

Популярні інші типи атак, які навіть не завжди потрапляють в категорію комп'ютерного шахрайства. Схема, відома як « віртуальне викрадення «, Використовує практики соцінженеріі, а як засіб зв'язку виступає телефон. Зловмисники зазвичай дзвонять жертві і кажуть, що член сім'ї був викрадений і для його звільнення потрібно негайно заплатити викуп. Злочинець створює відчуття терміновості і страху, жертва виконує вимоги шахрая, навіть не переконавшись, чи дійсно викрадений хтось із родичів. Схожа схема популярна при атаках на літніх людей і може бути названа «віртуальної хворобою» - коли жертві телефонують нібито з поліклініки, кажуть, що в недавніх аналізах є ознаки небезпечного захворювання і потрібно негайно лягти на операцію для порятунку життя, зрозуміло, платну. Після оплати, звичайно, нікого не оперують, бо хвороби ніякої і не було.

У світлі цього дуже важливо пам'ятати, що будь-яка публічно доступна інформація, що з'являється в соцмережах ( «ВКонтакте», Instagram, Facebook, Twitter, Foursquare і так далі), може також допомогти злочинцям скласти два і два і зрозуміти, де ви знаходитеся, або дізнатися деякі персональні відомості. Спрямована цільова фішинг-атака - це не настільки часте явище, але, якщо ви готові надавати цінну інформацію, навіть не замислюючись про передбачувані наслідки, ви тільки полегшуєте шахраям задачу. навіть виш-листи на Amazon можуть стати гарною підмогою для злому при використанні ретельно відібраних трюків з арсеналу соцінженеров .

Як ми вже сказали, сьогодні установка комплексного вирішення для забезпечення безпеки - це необхідність, особливо якщо ви користуєтеся Інтернетом (досить імовірно, що так воно і є). Більш того, ознайомлення з новинами і тенденціями в світі онлайн-загроз і соціальної інженерії допоможе вам уникнути атак такого типу (як онлайн, так і в реальному житті). Пам'ятайте, що всі гаджети і технології захисту нічого не варті, якщо ви не знаєте, як їх правильно використовувати, і не інформовані про те, на що здатні зловмисники. Технології, якими користуються злочинці, розвиваються, і вам не слід відставати, тому трохи параноїдальності в наш час не зашкодить.

«Поліція не зможе захистити користувачів. Людям потрібно бути більш обізнаними і більше знати про такі речі, як крадіжка особистості. Потрібно бути трохи розумніші, трохи кмітливим ... Немає нічого поганого в тому, щоб бути скептиком. Ми живемо в такий час, що, якщо у вас легко вкрасти, хто-небудь обов'язково скористається можливістю », - говорить Френк Вільям Абаньяле.