Новости

IT News Новини ринку Безпека

| 24.02.2014

Класична авторизація віддаленого користувача по системі «логін - пароль» більше не відповідає вимогам безпеки. На зміну їй приходять алгоритми дво- і багатофакторної аутентифікації.

Пароль «помер»?

Віддалений доступ як і раніше залишається однією з головних причин головного болю IT-директор і фахівців з безпеки. Ця «дірка» в захищеному корпоративному IT -періметре хоча і з'явилася набагато раніше хмар і BYOD, але її відразу ж стали прикривати, використовуючи паролі і VPN. Сьогоднішній сплеск інтересу до даної теми пов'язаний з різким зростанням залежності багатьох видів бізнесу від віддаленого доступу. Досить згадати «роздрібний бум» банків або той факт, що багатьом співробітникам корпорацій дозволили виконувати частину роботи у віддаленому режимі.

Авторизація користувача за допомогою пароля вважається застарілою з міркувань безпеки. У разі застосування VPN всередині публічного каналу доступу організовується захищений тунель, вторгнення в який практично виключено. Але для користування цим віртуальним тунелем потрібно пароль. Тут і криється найслабкіша ланка будь-якого віддаленого доступу, оскільки зловмисники давно навчилися розкривати будь-які паролі і, отримавши доступ до точки входу в тунель, без проблем можуть проникнути туди шляхом підбору ключів.

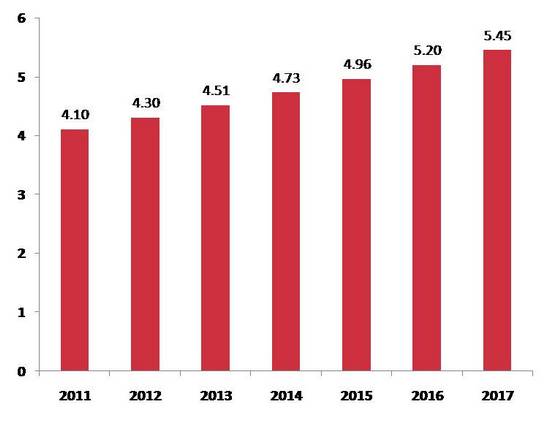

Динаміка світового ринку систем двухфакторной авторизації, $ млрд

Джерело: TechnAvio, Markets & Markets, 2013

У два етапи

Двухфакторная (або двоетапна) аутентифікація - вкрай актуальне, хоча і не новий засіб забезпечення авторизації при віддаленому доступі. Галузеві експерти прогнозують майже лінійне зростання світового ринку подібних систем. Так, за даними аналітичного агентства TechnAvio, за підсумками 2011-2015-х рр. він складе 20,8%, що відповідає середньорічному темпу (CAGR) в 4,8%. А Markets & Markets оцінює передбачуваний обсяг даного ринку в 2017 році в $ 5,45 млрд.

Двоетапна авторизація може будуватися як на основі призначеного для користувача пристрої, що заявляється в якості довіреної (найчастіше це мобільний телефон), так і за допомогою спеціальних пристроїв - токенов (Security token). У першому випадку процедура проста і не вимагає складних логістичних схем. Однак цей спосіб не назвеш надійним, оскільки кошти для верифікації надає сам користувач, а мобільний телефон вразливий щодо крадіжки і втрати. Крім того, за даними компанії FortiNet, ряд телефонних вірусів, наприклад Zitmo для Android, вже навчилися розпізнавати і передавати в треті руки символьні послідовності, службовці одноразовими паролями. Проте даний механізм авторизації затребуваний на ринку і широко застосовується вендорами. Наприклад, британська компанія SecurEnvoy пропонує «Phone as a Token». На сервері паролів генерується випадкова послідовність, копія якої направляється на телефон користувача по мережі стільникового оператора. При крадіжці або інший компрометації мобільного пристрою вона видаляється з бази даних довірених пристроїв. Цікаво, що в якості однієї з додаткових послуг компанія пропонує заздалегідь згенерувати до п'яти одноразових паролів для використання «про запас».

Виділені пристрої надійніше

Токен є мікрокомп'ютер з періодично (кожні 20-30 с) мінливими цифровими послідовностями. Це пристрій надають користувачам самі провайдери контенту або сервісу (PayPal) або компанії - постачальники комплексних систем безпеки (Check Point, FortiNet і т. Д.). Цифрова послідовність на токені синхронізована з хост-комп'ютером провайдера системи безпеки. При кожному новому вході в систему комбінація цифр буде інша. По суті, це одноразовий пароль, який вводиться на вимогу системи слідом за первинною авторизацією користувача по User ID і первинного (постійному) паролю.

Більшість експертів сходиться на думці, що авторизація за допомогою токена на сьогодні найбільш надійний засіб забезпечення безпеки віддаленого доступу. Зламати або обійти таку систему практично неможливо, оскільки токен ніяк не пов'язаний ні з власником, ні з хост-комп'ютером провайдера; цифри в комбінації змінюються в випадкової послідовності.

У числі інших рішень слід згадати біометричну аутентифікацію і авторизацію за допомогою смарт-карт.

Ключові слова: Android , інформаційна безпека

Журнал IT Weekly

компанія: Check Point

Пароль «помер»?