Новости

Прочитали: 3884 Коментарів: 147 Рейтинг: 159

Заради проникнення на комп'ютер жертви зловмисники використовують будь-які засоби. Наприклад, скрипти.

Скрипт - різновид комп'ютерної програми. Як і звичні всім програми, скрипти виконують якусь послідовність дій і можуть бути досить складними. Але, на відміну від програм, скрипти після їх написання не перекладаються в виконуваний код (не проходять етап компіляції). Вони виконуються за допомогою зовнішньої програми (інтерпретатора) і без неї працювати не будуть.

Так, дуже часто на сторінках сайтів використовуються скрипти, написані на мові JavaScript. Зокрема, використання скриптів дозволяє з легкістю привести сторінку в зручний для перегляду вид - і не створювати окремі сторінки під різні браузери і навіть різні дозволи екрану.

Плюс скриптів - кроссплатформенность: один і той же скрипт може виконуватися на самих різних пристроях і операційних системах. І це по достоїнству оцінили вирусописатели.

Почнемо з того, що вірус - це досить складна річ і складається він зазвичай з декількох модулів. Один з них - це експлойт. Його основне завдання - експлуатувати вже відому уразливість з метою отримання можливості виконання довільного коду (як приклад).

Якщо ми мигцем погортаємо список вразливостей , То побачимо, що в багатьох з них фігурує JS.

Браузер, як і будь-яке інше повноцінне додаток, має доступ до файлової системи (той самий звичайний доступ, коли можна писати, читати, створювати несистемні файли) за допомогою API операційної системи (наприклад: WinAPI для Windows). Всередині це все виглядає як системний виклик - програма передає управління на рівень ядра, попередньо сказавши, що потрібно відкрити \ створити \ записати такий-то файл.

І так - браузер після такого, швидше за все, крешнется ... але нам це вже неважливо - код буде впроваджений і виконаний. Звичайно, це банальщина і є ще 100500 різних варіантів, про які вам ніхто не розповість, але ідея ясна.

https://toster.ru/q/264228

Страшно? Насправді шкідливі файли, які реалізовані за допомогою JavaScript, служать для більш простих цілей - скажімо, для скачування шкідливих файлів. І ніяких проблем в браузері вони не викликають. Досить відкрити будь-який щомісячний огляд «Доктор Веб» і переконатися в популярності JavaScript у вірусів:

Природно, така загроза не могла залишитися непоміченою з боку розробників антивіруса, і в 2011 році в Dr.Web була додана нова технологія.

Технологія ScriptHeuristic - запобігає виконання будь-яких шкідливих скриптів в браузері і PDF-документах, не порушуючи при цьому функціональності легітимних скриптів. Захищає від зараження невідомими вірусами через веб-браузер. Працює незалежно від стану вірусної бази Dr.Web спільно з будь-якими веб-браузерами.

https://products.drweb.ru/technologies

Зручність скриптових мов - в тому, що вони дозволяють автоматизувати повсякденні дії, не вимагаючи при цьому установки засобів розробки. Щоб використовувати скриптова мова, досить мати найпростіший текстовий редактор і відповідний компонент ОС, відповідальний за виконання відповідних скриптів. Справа в тому, що JavaScript - це далеко не єдиний скриптова мова, який може зустрітися на вашому комп'ютері. При всій своїй зручності ця мова оптимізований для роботи в браузерах. У зв'язку з цим компанія Microsoft розробила аналог JavaScript - JScript. JScript виконується за допомогою Windows Scripting Host (WSH).

Windows Script Host (WSH; спочатку називався Windows Scripting Host, був перейменований до другого випуску) - компонент Microsoft Windows, призначений для запуску сценаріїв на скриптових мовах JScript і VBScript, а також і на інших додатково встановлюються мовами (наприклад, Perl).

https://ru.wikipedia.org/wiki/Windows_Script_Host

Приклад використання JScript:

Trojan.Encoder.4860

Троянець-шифрувальник, також відомий під ім'ям JS.Crypt, повністю написаний на мові JScript. Троянець має самоназва - «вірус RAA», а зашифровані файли отримують розширення * .locked.

https://news.drweb.ru/show/review/?lng=ru&i=10119

Ще один скриптова мова - PowerShell.

Windows PowerShell - засіб автоматизації від Microsoft з відкритим вихідним кодом, що складається з оболонки з командною оболонкою та супутнього мови сценаріїв.

Windows PowerShell також надає механізм вбудовування, завдяки якому виконуються компоненти PowerShell можуть бути вбудовані в інші додатки. Ці додатки потім можуть використовувати функціональність PowerShell для реалізації різних операцій, включаючи надані через графічний інтерфейс.

Windows PowerShell 2.0 був випущений в складі Windows 7, Windows 8 і Windows Server 2008 R2, а також Windows Server 2012 R2, як невід'ємний компонент системи. Крім того, друга версія доступна і для інших систем, таких, як Windows XP SP3, Windows Server 2003 SP2, Windows Vista SP1, Windows Vista SP2, Windows Server 2008 і Windows Server 2012.

Windows PowerShell побудований на базі Microsoft .NET Framework і інтегрований з ним.

https://ru.wikipedia.org/wiki/Windows_PowerShell

І відповідна загроза:

Уразливість виявлена в додатку Microsoft Word. Зловмисники розробили для неї діючий експлойт у вигляді документа Microsoft Word. При спробі відкриття цього документа відбувається завантаження іншого файлу з ім'ям doc.doc, який містить вбудований HTA-сценарій, що детектується Dr.Web під ім'ям PowerShell.DownLoader.72. Цей HTA-сценарій, написаний з використанням синтаксису Windows Script, викликає командний інтерпретатор PowerShell. У ньому обробляється інший шкідливий скрипт, що викачує на атакується комп'ютер виконуваний файл.

На даний момент за допомогою цього механізму зловмисники встановлюють на комп'ютери жертв троянця-завантажувача Trojan.DownLoader24.49614, здатного завантажувати і запускати на інфікованої машині інше небезпечне ПО.

http://news.drweb.ru/show/?i=11268

Хочете дізнатися, чи є у вас в системі можливість виконати скрипти PowerShell? Натисніть Пуск → Виконати → powershell.

Факти використання зловмисниками скриптових мов JScript і PowerShell зажадали від Dr.Web чергового посилення захисту. В результаті був розроблений модуль захисту Dr.Web Amsi-client , Що забезпечує перевірку виконуваних скриптів PowerShell, JavaScript і VBScript.

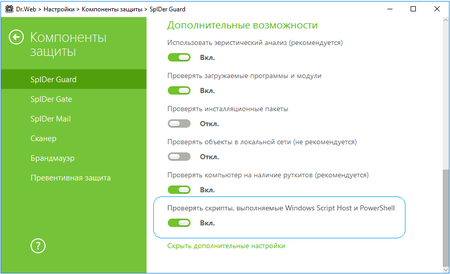

Даний компонент доступний в складі Антивірусу Dr.Web і Dr.Web Security Space і працює на комп'ютерах під управлінням Windows 10 (x86, x64) і Windows Server 2016. Управління Dr.Web Amsi-client здійснюється на вкладці налаштувань файлового монітора SpIDer Guard.

#JavaScript #ScriptHeuristic # технологіі_Dr.Web # вразливість #Windows # термінологія # кіберзлочинів Ru/show/review/?Ru/show/?