Новости

У фінансовому секторі в базах даних зберігається інформація про клієнтів, їх рахунках, грошових транзакціях, в нафтогазовому секторі - показники видобутку, транспортування, зберігання і відвантаження нафтопродуктів.

Автор: Юрій Бутузов, експерт в області засобів захисту інформації компанії «ICL Системні технології»

Зростаюча роль інформації в житті сучасних компаній привела до вибухового зростання обсягів даних. Більше половини з них зберігаються в форматі баз даних. І дуже часто в загальній масі присутні в тому числі і «критична» інформація. У фінансовому секторі в базах даних зберігається інформація про клієнтів, їх рахунках, грошових транзакціях, в нафтогазовому секторі - показники видобутку, транспортування, зберігання і відвантаження нафтопродуктів.

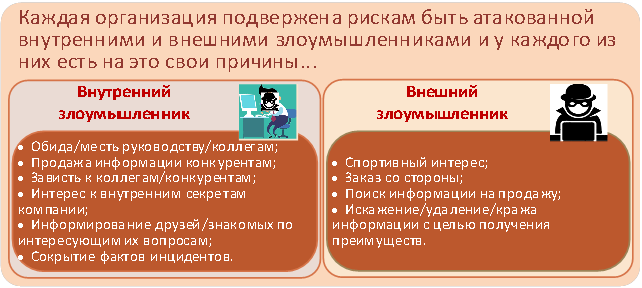

МОЖЛИВІ РИЗИКИ І ПРИКЛАДИ РЕАЛЬНИХ інциденту

До баз даних постійно прикута пильна увага зловмисників, як внутрішніх, так і зовнішніх.

Щодня в російських компаніях відбувається безліч інцидентів порушення політик безпеки.

Приклад атаки зсередини:

Адміністратор безпеки у фінансовій організації, використовуючи свої права, здійснював переміщення грошових коштів між рахунками. Операція виконувалася в самій базі даних, при цьому журнал реєстрації дій відключався, або проводилася його чистка.

Приклад атаки ззовні:

Дані при їх передачі між підрозділами компанії не захищалися за допомогою криптографії, залишаючи можливість їх прослуховування і зняття копії з мережного обладнання.

МЕТОДИ ЗАБЕЗПЕЧЕННЯ БЕЗПЕКИ БАЗ ДАНИХ

Майже всі великі виробники систем управління базами даних направляють свої зусилля на подолання існуючих і вже відомих вразливостей, реалізацію основних моделей доступу і розгляд питань, специфічних для конкретної СУБД. Такий підхід забезпечує вирішення конкретних завдань, але не сприяє появі загальної концепції безпеки для такого класу ПО, як СУБД. Це значно ускладнює завдання по забезпеченню безпеки баз даних.

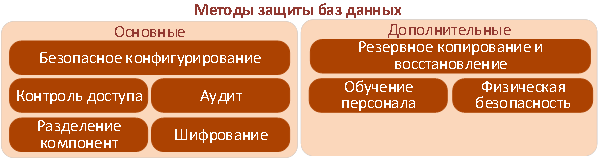

Для забезпечення захисту баз даних необхідний цілий комплекс заходів, що забезпечують їх захист. Умовно їх можна розділити на основні і додаткові.

Контроль доступу

Контроль доступу забезпечує захист не тільки від зовнішніх і внутрішніх зловмисників, але в тому числі дозволяє захиститися від помилок персоналу, що призводять до втрат еквівалентним реалізації атаки зловмисником. Він реалізується виходячи з принципу мінімального рівня привілеїв і будується для двох основних категорій користувачів: адміністратори і користувачі.

Для адміністратора в кожній БД вказуються тільки ті права, які необхідні йому для виконання робочих функцій. Навіть якщо всі завдання адміністрування реалізуються єдиним співробітником, поділ прав доступу має застосовуватися.

криптографічний захист

З точки зору баз даних слід виділити дві складові: забезпечення захисту даних при їх передачі та забезпечення захисту даних при їх зберіганні. Однак ні в якому разі не слід розглядати криптографічний захист як рішення здатне забезпечити протидію всім загрозам.

аудит

Аудит дозволяє контролювати активність користувачів / адміністраторів, щоб вони не використовували дані їм права доступу в корисливих цілях. Причому рекомендується проводити централізацію даних аудиту на зовнішній системі, оскільки це істотно знижує ризики того, що дані аудиту можуть бути змінені.

поділ компонент

Поділ баз даних на типи в залежності від виконуваних ними завдань - промислова, тестова, для розробки - є загальновизнаною практикою усталеної протягом багатьох років.

Якщо в процесі розробки виникла ситуація, пов'язана з необхідністю розбору проблем в робочому оточенні, рекомендується застосувати маскування даних. Воно дозволяє для даних, зазначених як критичні, проводити заміну реальної інформації, на еквівалентну, але відрізняється від реальної, зберігаючи при цьому структуру даних. Цей механізм безпечний і забезпечує повну функціональність в середовищі розробки і тестування.

безпечне конфігурація

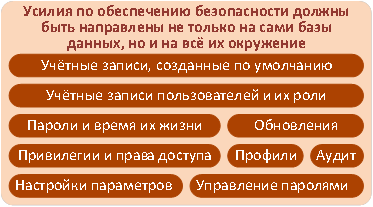

Створення автоматизованої середовища забезпечення безпечної роботи з базами даних має включати в себе: виявлення баз даних, сканування за профілями безпеки, фіксація конфігурацій і т.п.

Створення автоматизованої середовища забезпечення безпечної роботи з базами даних має включати в себе: виявлення баз даних, сканування за профілями безпеки, фіксація конфігурацій і т.п.

Навіть в разі якщо база даних пройшла процедуру налаштування параметрів безпеки, це не виключає постійного контролю її стану, з огляду на те, що користувачі своїми діями можуть знижувати захищеність, неусвідомлено відкриваючи можливості для проникнення зловмисника та експлуатації вразливостей.

ТЕХНІЧНІ ЗАСОБИ ЗАБЕЗПЕЧЕННЯ БЕЗПЕКИ БАЗ ДАНИХ

Забезпечення безпеки Web-додатків

З огляду на те що Web-додатки є невід'ємною частиною практично будь-якої бази даних, заходи, спрямовані на їх захист, дозволяють за порівняно короткий термін, без впливу на сам процес роботи з базами даних, підвищити їх захищеність від проникнень з зовнішнього середовища.

В умовах роботи в рамках вимог Російського законодавства, одним з невід'ємних вимог є наявність діючого сертифіката ФСТЕК.

На ринку РФ найбільш часто зустрічаються рішення компанії Imperva і Positive Technologies. Також можна виділити рішення таких виробників як Код Безпеки, Radware і F5 (останні два рішення не мають сертифікатів ФСТЕК).

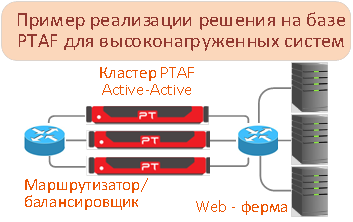

Можливості WAF дозволяють реалізувати практично будь-яку конфігурацію, в тому числі і для високонавантажених систем.

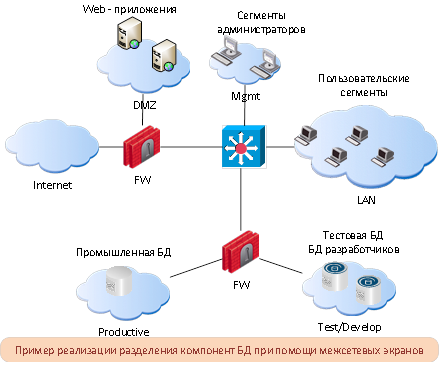

Фізичне розділення компонент БД, контроль доступу на мережевому рівні

Поділ компонент баз даних на мережевому рівні повинно проводитися за допомогою міжмережевих екранів, що забезпечують контроль доступу з перевіркою стану сесії і бажано з перевіркою користувачів по їх обліковими даними (інтеграція з LDAP, Active Directory і ін.).

Крім реалізації функцій поділу, бажано щоб міжмережевий екран мав функціоналом виявлення і запобігання вторгнень.

Наявність наочних засобів адміністрування та візуалізації подій в міжмережевих екранах, є безсумнівним плюсом зважаючи прямого впливу на операційні витрати, пов'язані з розслідуванням інцидентів. В якості можливих варіантів для вирішення даного завдання є продукти компанії Check Point Software Technologies, PaloAlto Networks, Cisco Systems, Інфотекс, Код Безпеки і т.п.

Контроль доступу та аудит дій користувачів і адміністраторів

Реалізація функцій з контролю доступу, поділу прав, і виконання аудиту всіх дій, може бути виконана вбудованими засобами БД. Однак, слід зазначити, що включення функцій по вбудованому аудиту, як того вимагають завдання по забезпеченню безпеки (тобто не тільки базовий набір команд), призводить до зростання навантаження на апаратні ресурси від 10 до 30% в залежності від бази даних, що в свою чергу тягне неефективну розтрату дорогих апаратних ресурсів. Реалізація функцій аудиту вбудованими засобами БД, в будь-якому випадку залишає можливість адміністратору відключити цей аудит.

У зв'язку з цим найбільш раціональним шляхом є винесення завдань з аудиту на зовнішню систему, що забезпечує запис всіх дій, які виконуються в БД користувачами і адміністраторами.

В якості подібного рішення можливе застосування продуктів компаній Imperva Inc, МФІ Софт. Стосовно до продуктів компанії Imperva Inc, то крім функцій по зовнішньому аудиту, вони дозволяють в тому числі реалізовувати завдання щодо розмежування доступу в тому числі доступу до окремих таблиць, що містить критичні дані.

У загальному вигляді, рішення зможе складатися з декількох компонент забезпечують реалізацію різних функцій, зокрема:

Сервер управління - для управління і збору даних зі всіх компонент рішення;

Шлюз - який реалізує функції розмежування доступу та аудиту для мережевих звернень;

Агент - який реалізує функції розмежування доступу та аудиту для операцій, що виконуються безпосередньо з БД (даний спосіб роботи повинен бути максимально обмежений).

Звичайний міжмережевий екран не дозволяє працювати з даними на рівні sql - запитів, розбираючи їх і вибудовуючи для них профіль захисту. Саме це і призвело до появи рішень подібних рішень від компаній Imperva і МФІ Софт.

поділ компонент

Поділ бази даних на середовища розробки, тестування і промислову середу, є обов'язковою вимогою і невід'ємною частиною всіх рекомендацій з безпеки. Однак це, в свою чергу породжує проблеми своєчасного отримання оновлень, даних з промислового середовища в тестову і розробки, швидкого відновлення і обслуговування декількох копій середовища розробки та тестування (з огляду на те, що одні й ті ж поновлення можуть перевірятися як одночасно різними співробітниками і розробниками, так і для різних станів однієї і тієї ж бази даних). Таким чином, швидке перенесення даних з одного середовища в іншу, відновлення копій баз даних та їх адміністрування починає істотно впливати  на операційні витрати.

на операційні витрати.

Вирішити ці проблеми можна за допомогою продуктів компанії DelphiX, які також дозволяють паралельно вирішити задачу маскування даних в середовищі тестування і розробки.

DelphiX дозволяє віртуалізованних базу даних, швидко і ефективно працювати з копіями баз даних та інформацією в ній (відновлюючи / відкочуючись / видаляючи дані і стан бази даних на бажаний момент часу), а також забезпечити зміну даних переносяться з промислової бази даних в середовища розробки та тестування виконавши тим самим їх маскування.

Важливою задачею є перевірка встановлюються на базу даних і її компоненти оновлень ПО. Необхідність постійного оновлення баз даних і її компонент з одного боку може бути викликана вимогами бізнесу (по додаванню нового функціоналу), а з іншого боку вимогами безпеки (усунення виявлених вразливостей). Вирішити це завдання в тому числі можливо шляхом відпрацювання змін на віртуальних копіях бази даних.

Постійний контроль за змінами, що відбуваються з базами даних і їх компонентами, аналіз їх захищеності і схильності уязвимостям повинен бути виділений в окремий процес, здійснюваний адміністраторами компанії, адміністраторами баз даних і розробниками.

Для виявлення та аналізу вразливостей в базах даних слід використовувати сканери безпеки (MaxPatrol від компанії Positive Technologiees, Nessus від компанії Tenable Network Security, Inc і ін.), При цьому їх застосування повинно виконуватися в строго узгоджені технологічні "вікна" c дотриманням вимог за попередньою резервування поточних конфігурацій в базі даних.

Початок сканування за допомогою технічного інструментарію повинно виконуватися по заздалегідь підготовленим профілів сканування актуальним для виконуваного завдання. Результати сканування повинні розбиратися і інтерпретуватися відповідними фахівцями, щоб з одного боку максимально точно налаштувати профіль сканування, а з іншого чітко позначити виявлені недоліки в конфігураціях баз даних, уразливості і відсутні оновлення.

Результатом проведеної роботи має стати підтримка незмінності налаштувань безпеки в базах даних і її компонентах, виявлення відхилень від затверджених профілів безпеки і своєчасне усунення виявлених вразливостей шляхом поновлення відповідних компонент.

Виявлення відхилень у поведінці користувачів / адміністраторів

Рішення, що аналізують профіль поведінки користувачів і адміністраторів, дозволяють в тому числі ефективно боротися з шахрайськими діями зловмисників навіть в тому випадку, якщо у них з яких-небудь причин опинилися легітимні облікові записи.

У якості подібних рішень можуть застосовуватися системи UBA (User Behavioral Analysis), принцип роботи яких будуватися на підставі складання профілю поведінки для кожного контрольованого суб'єкта при його операціях з об'єктами доступу. При цьому слід враховувати факти спрацювання подібних систем у випадках появи додаткових повноважень у суб'єктів доступу, зміни їх прав і додавання нових об'єктів з якими здійснюється робота.

Зважаючи на вищесказане найбільш доцільним є застосування систем UBA в зв'язці з іншими системами, що фіксують правомірність зміни прав суб'єктів доступу, створення нових об'єктів доступу і т.п.

ОПЕРАЦІЙНІ ЗАХОДИ ЗАБЕЗПЕЧЕННЯ ЗАХИСТУ БАЗ ДАНИХ ТА ЇХ КОМПОНЕНТ

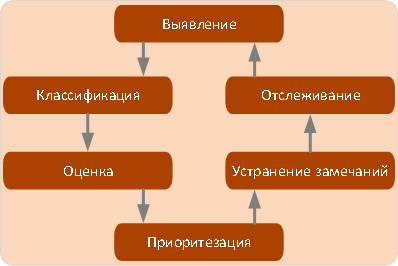

Обов'язковою складовою забезпечення безпеки баз даних і їх компонент є створення безперервного робочого процесу, який складається з шести кроків.

Виявлення - на даному етапі проводитися виявлення всіх компонент системи, їх інвентаризація.

Виявлення - на даному етапі проводитися виявлення всіх компонент системи, їх інвентаризація.

Класифікація - проводиться виявлення цінних даних, оцінюється їх вплив на бізнес процеси, і схильність до вимог регуляторів.

Оцінка - проведення сканування на предмет виявлення неправильних налаштувань, появи зайвих прав або користувачів, виявлення вразливостей і відсутніх оновлень, змін щодо попередніх сканувань або базових вимог.

Пріоритезація - поєднання інформації отриманої на кроках класифікації та оцінки з тим, щоб визначити, що потрібно усунути, для чого необхідно прийняти компенсуючі заходи (у вигляді відстеження) і в якому порядку що виконувати.

Усунення зауважень - створення і виконання процедур, що усувають виявлені недоліки, застосування оновлень ПО, створення політик з відстеження та контролю доступу, застосування компенсуючих заходів.

Відстеження - аудит і контроль привілейованого доступу. Доступу до цінних даними. Відстеження (monitoring) застосування експлойтів і іншого шкідливого ПЗ, виявлення відхилень у діях суб'єктів від звичайних профілів поведінки.

ВИСНОВОК

У висновку хочу сказати, що безпека баз даних - їх компонент і вмісту - є комплексним завданням, для вирішення якої слід підходити з урахуванням безлічі складових, не обмежуючись фрагментарними заходами, які закривають окремо взяту завдання.