Новости

Шкідлива програма, яка розповсюджується переважно в масових поштових розсилках, призначена для вбудовування стороннього вмісту в Популярні користувачем веб-сторінки із застосуванням технології веб-Інжект. Троянець здатний зберігати і відправляти зловмисникам знімки екрану зараженого комп'ютера, а також завантажувати з Інтернету і запускати на інфікованому комп'ютері інші шкідливі програми.

Після запуску троянець перевіряє наявність своєї працюючої копії з іншим PID, при виявленні такої завершує роботу. Перевіряє наявність запущених процесів популярних антивірусних програм і віртуальних машин: cpf.exe, MsMpEng.exe, msseces.exe, avp.exe, dwengine.exe, ekrn.exe, AvastSvc.exe, avgnt.exe, avgrsx.exe, ccsvchst.exe , Mcshield.exe, bdagent.exe, uiSeAgnt.exe, vmtoolsd.exe, vmacthlp.exe, vpcmap.exe, vmsrvc.exe, vmusrvc.exe, VBoxService.exe.

Звертається до гілки системного реєстру HKCU \ SOFTWARE \ Microsoft \ Windows \ CurrentVersion \ Explorer \ Shell Folders для отримання папки поточного користувача, намагається прочитати з вказаної папки раніше створений ним конфігураційний файл, а якщо це не вдається, витягує конфігураційні дані з власного тіла. Приклад конфігураційного файлу:

[Dfr] 0 = "vertig ***. Com" 1 = "gigacirc ***. Com" 2 = "drivee ***. Com" 3 = "goog1a ***. Com" [scripts] amg = "/ amig ***. php? i = 33 "sfr =" / hist ***. php "sfi =" ZG9jdW ... "Генерує другий конфігураційний файл, в якому міститься зібрана на зараженому комп'ютері інформація - ці дані шифруються TEA-подібним алгоритмом, кодуються в Base64 і відправляється на сервер методом POST. З'єднання з командним сервером встановлюється або за допомогою функцій socket () і connect (), або з використанням функцій бібліотеки wininet.dll. Ідентифікатор інфікованого комп'ютера складається з рядка-ідентифікатора першого диска і MAC-адреси мережевої карти шляхом перетворення отриманого рядка в значення MD5 з використанням функцій Windows CryptoAPI. Отримане значення в вигляді HEX-послідовності використовується троянцем в якості унікального ідентифікатора.

Приклад відправляються на сервер даних:

POST / dkcgb / bfbli / ikifm HTTP / 1.1 Host: metrika.yandex.ru User-Agent: Mozilla / 5.0 (Windows NT 6.1; rv: 31.0) Gecko / 20100101 Firefox / 31.0 Accept: text / html, application / xhtml + xml , application / xml; q = 0.9, * / *; q = 0.8 Accept-Language: ru-RU, ru; q = 0.8, en-US; q = 0.5, en; q = 0.3 Cache-Control: no-cache Content-Type: application / x-www-form-urlencoded Connection: Close Content-Length: 258 efmcg = Nk0QWfL ...У 32-розрядних ОС троянець запускає процес explorer.exe і за допомогою функції NtQueueApcThread вбудовується в нього. Здійснюється в контексті explorer.exe код видаляє файл троянця, потім процеси з іменами amigo.exe, explorer.exe, iexplore.exe, chrome.exe, firefox.exe, opera.exe, browser.exe, minerd.exe. Для кожного процесу запускається код Інжект, всередині якого відбувається перевірка імені процесу. Якщо троянець вбудувався в explorer.exe, запускаються три тред з потоками корисного навантаження, у випадку з іншими процесами запускається процедура перехоплення API.

У 64-розрядних ОС, якщо троянець запущений з файлу% MYDOCUMENTS% \ CommonData \ winhlp31.exe, запускається три потоки з кодом корисного навантаження. Один з потоків встановлює троянця в систему і реєструє його в автозавантаження. Другий потік очікує установки прапора самоудаленіе і в разі встановлення такого прапора видаляє троянця. Третій потік видаляє файли cookies різних браузерів за допомогою функцій бібліотеки sqlite3.dll і запитує з керуючих серверів конфігураційні дані. Троянець перехоплює як функції WinAPI, так і специфічні для браузерів функції для додавання в сторінки стороннього вмісту методом веб-Інжект.

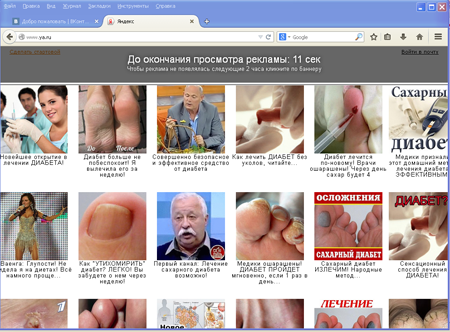

Може демонструвати рекламні банери поверх переглядаються користувачем у вікні браузера веб-сторінок:

А також модифікувати вміст сторінки профілю жертви в соціальних мережах, розміщуючи на них зображення і фото непристойного змісту.

При спробі редагування анкети вимагає оформлення платної підписки, здатний модифікувати згенеровані сайтом оператора мобільного зв'язку веб-сторінки, що містять форму оформлення платної підписки, з метою приховати від користувача значиму інформацію.

Новина про загрозу

Детальніше про загрозу

Php?