Новости

Експерти ESET, компанії, що спеціалізується в області захисту від кіберзлочинності і комп'ютерних загроз, виявили три троянізірованних додатки, розміщених на download.cnet.com - одному з найбільш популярних сайтів у світі, що займає 163 позицію в рейтингу Alexa.

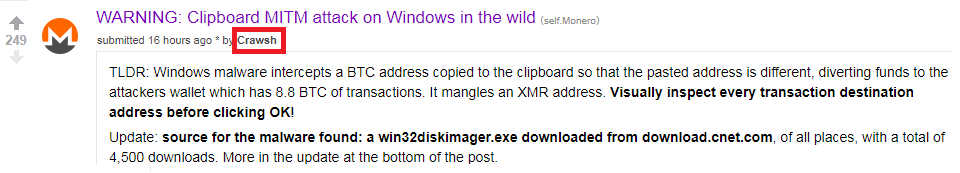

Одним з перших про проблему повідомив користувач сабреддіта / r / monero, Crawsh. Користувач спробував скопіювати і вставити адресу свого гаманця Monero, щоб перевести туди кошти, але побачив повідомлення про те, що адреса недійсний. Уважний користувач з'ясував, що причиною помилки стало шкідливе ПЗ, яке перехоплювало адреси гаманців в буфері обміну, підміняючи іншим закодованим адресою біткойн-гаманця. Через те, що вірус націлений на біткойн-адреси, цільове додаток відхилило Monero до того, як користувач здійснив транзакцію.

Однак потім з'явилися й інші повідомлення користувачів про подібну проблему - в їх випадках переклади були виконані без збоїв, але на чужі адреси. В цілому, на сьогоднішній день, зловмисникам вдалося роздобути обманним шляхом близько 8,8 ВТС.

В результаті проведеного фахівцями ESET розслідування, вдалося встановити, що комп'ютер користувача Crawsh був заражений троянізірованним додатком Win32 Disk Imager, завантаженим з сайту download.com, де воно розміщувалося с 2 травня 2016 року.

Антивірусне ПЗ ідентифікувало це додаток як MSIL / TrojanDropper.Agent.DQJ. Програма була завантажена з ресурсу в цілому 4500 за минулий період.

Експерти ESET пізніше встановили, що цей Win32 Disk Imager - не єдине троянізірованное додаток на download.com, виявивши ще дві подібних інфіцірованнних програми: CodeBlocks, популярна кроссплатформенная середовище розробки і MinGW-w64, компілятор і програмний порт GNU Compiler Collection для Microsoft Windows.

Фахівці з кібербезпеки попереджають: «Найбільш ефективний захід захисту від підміни вмісту буфера обміну - подвійна перевірка адрес при здійсненні транзакцій».

Раніше фахівці компанії Paolo Alto повідомляли про виявлення схожого вірусу, в процесі спостереження за фішинговою кампанією, яка розповсюджується серед американських і японських користувачів. Однак Вірус ComboJack, на відміну від ПО, виявленого ESET, який також підміняє адреси одержувача з буфера обміну, здатний викрадати не тільки біткойни, але і лайткойни, Monero і ефіри.

підписуйтесь на Bitnovosti в telegram!

Діліться вашою думкою про цю новину в коментарях нижче.

джерело