Новости

Прочитали: 3270 Коментарів: 165 Рейтинг: 296

Для наших читачів не секрет, що зловмисники всіляко прагнуть обдурити антивірусні системи. «Просунуті» шкідливі програми не мають навіть сигнатур, змінюють свій код на льоту або взагалі не мають «тіла», а лише шматки чужого коду. Але як би не був скритний ворог, для досягнення своїх цілей йому необхідно діяти. І в цей момент він виявляє себе, а значить - його можна зловити.

Припустимо, антивірусна програма виявляє шкідливу програму по сигнатурі. Для цього сигнатуру потрібно завчасно виділити, провівши аналіз коду троянця або вірусу. Зрозуміло, зловмисники протидіють зусиллям аналітиків в цьому напрямку.

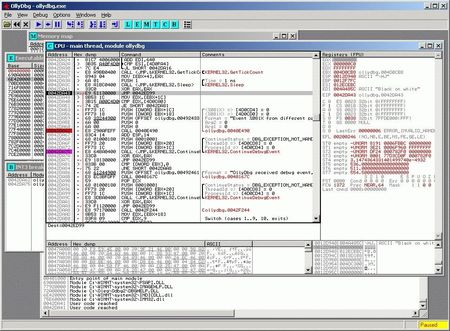

Почнемо з дослідження коду. Будь-яка програма - це послідовність деяких команд комп'ютера і необхідних для роботи даних. Спеціальні програми (їх називають «отладчиками») можуть аналізувати послідовності команд, допомагаючи складати алгоритми дій і навіть відновлювати вихідний код програми.

https://ru-sf.ru/threads/delaem-svoj-virlab-vvedenie.3162

Відповідно, є методи, що ускладнюють такий аналіз. Цікаво, що протидія аналізу використовують не тільки зловмисники, але й розробники легальних програм - з метою захисту від злому.

Існує два типи дослідження коду - статичний і динамічний. Статичний аналіз проводиться по доступному аналітикам коду програми - або ж по його фрагменту.

Найпростіший метод захисту від статичного аналізу - шифрування шкідливого коду за допомогою відповідних утиліт з подальшою розпакуванням під час виконання. Другий метод - обфускація, т. Е. Заплутування коду програми шляхом перестановки його частин, яке можна зробити за допомогою спеціальних компіляторів.

Що ж робити, коли, наприклад, код шкідливої програми надійно зашифрований? Тут може допомогти динамічний аналіз - він проводиться під час виконання коду зловмисників.

Як би шкідлива програма ні приховувала свій код, для виконання вона повинна його «дістати» - і в цей момент вона стає вразливою для антивіруса. Кіберзлочинці це теж розуміють і перешкоджають роботі програм-отладчиков. Як відомо, антивіруси використовують різні засоби для визначення наявності на комп'ютері шкідливих програм. Але і ті можуть містити аналогічні сигнатури.

Деякі шкідливі програми, наприклад банківські трояни, при запуску визначають наявність на комп'ютері «конкурентів», видаляють їх і закривають уразливості, через які ті могли проникати. Нічого особистого, бізнес є бізнес!

Шкідливі програми можуть визначити наявність на комп'ютері запущених засобів налагодження - і, наприклад, завершити свою роботу.

Trojan.MulDrop6.42771 має досить-таки складну архітектуру. Код троянця містить безліч випадкових рядків і викликів функцій, щоб ускладнити його аналіз, а основна шкідлива бібліотека прихована в ресурсах Trojan.MulDrop6.42771 у вигляді картинки. Цей троянець уміє визначати, не запущені на комп'ютері віртуальні машини та інші засоби налагодження, які зазвичай використовуються вірусними аналітиками для дослідження зразків шкідливого ПО, і при виявленні таких завершує свою роботу.

https://news.drweb.ru/show/?c=5&i=10003&lng=ru

Як програма може дізнатися про те, що її налагоджують? Методів багато. Наприклад, можна заміряти характерний час її виконання.

Прочитавши буфер з власним кодом, програма може порівняти його контрольну суму з еталонною, і, якщо відладчик вставив в код int 3 (див. Вище), зрозуміти, що її налагоджують або якимось іншим способом модифікували її код. Але самий, мабуть, надійний і стерпний спосіб зрозуміти, що тебе налагоджують - це вимір часу виконання характерних ділянок коду. Сенс простий: вимірюється час (в секундах, папуг або тактах процесора) між інструкціями в деякому буфері, і, якщо воно більше деякого порогового значення - значить, в середині програму зупиняли.

http://python-3.ru/page/5-metodov-antiotladki

https://xakep.ru/2013/12/04/61704

https://habrahabr.ru/company/mailru/blog/240655

Аналіз шкідливих програм часто проводиться на віртуальних машинах. Типові віртуальні машини визначаються за типом обладнання, що надається програмам, що працюють усередині віртуальних машин, характерним записів в реєстрі та іншими ознаками. Відповідно, шкідливе ПЗ може вести пошук таких ознак, а аналітики антивірусних компаній будуть модифікувати віртуальні машини, роблячи їх поведінку не відрізнятись від машин реальних.

Trojan.Ticno.1537 після запуску декількома способами намагається визначити наявність віртуального оточення і засобів налагодження і запускається, тільки якщо йому не вдалося виявити на комп'ютері, що атакується нічого для себе підозрілого.

https://news.drweb.ru/show/?i=11082

В першу чергу Trojan.Kasidet.1 перевіряє наявність в інфікованій системі власної копії, а також намагається виявити в своєму оточенні віртуальні машини, емулятори та отладчики. Якщо Trojan.Kasidet.1 знайде програму, яку вважатиме для себе небезпечною, він завершить свою роботу. Якщо таких програм немає, Trojan.Kasidet.1 намагається запуститися на зараженому комп'ютері з правами адміністратора. При цьому на екрані демонструється попередження системи Контролю облікових записів користувачів (User Accounts Control, UAC), проте видавцем програми яку ви запускаєте wmic.exe є корпорація Microsoft, що має приспати пильність потенційної жертви.

https://news.drweb.ru/show/?i=10127

Цікаво, що операційна система Windows має засоби захисту від налагодження.

Починаючи з Windows 2000, функція NtSetInformationThread отримала новий прапор ThreadHideFromDebugger. Це надзвичайно ефективний метод антіотладкі, що входить в операційну систему Windows OS. Потік, для якого встановлено цей прапор, припиняє відправляти повідомлення процесу налагодження, зокрема, про точках зупинки, тим самим ховаючи себе від будь-якого відладчика. Використання ThreadHideFromDebugger для головного потоку значно ускладнить процес прикріплення відладчика до процесу.

Windows Vista пропонує логічне продовження цієї ідеї у вигляді функції NtCreateThreadEx. Вона має параметр CreateFlags, що дозволяє серед іншого встановлювати прапор THREAD_CREATE_FLAGS_HIDE_FROM_DEBUGGER. Процес з цим прапором буде прихований від відладчика.

http://python-3.ru/page/5-metodov-antiotladki

Зрозуміло, що призначені такі кошти для захисту від злому легальних програм, але використовувати їх можуть і зловмисники. #Windows # технологіі_Dr.Web # вредоносное_ПО

Що ж робити, коли, наприклад, код шкідливої програми надійно зашифрований?Ru/show/?

Ru/show/?

Ru/show/?